L’usurpation d’adresse e-mail (email spoofing) est une technique utilisée par les attaquants pour faire croire qu’un message provient d’un expéditeur légitime, une astuce courante dans les e-mails de phishing (hameçonnage) et de spam (messages indésirables).

Découvrez comment fonctionne l’usurpation d’e-mail, comment identifier les messages falsifiés et comment vous protéger contre les attaques d’usurpation.

Définition de l’usurpation d’adresse e-mail

Différence entre usurpation d’adresse e-mail et hameçonnage

Exemples d’usurpation d’adresse e-mail

Comment fonctionne l’usurpation d’adresse e-mail ?

Comment identifier l’usurpation d’adresse e-mail ?

Comment prévenir l’usurpation d’adresse e-mail ?

Protégez votre domaine contre l’usurpation d’adresse e-mail

Définition de l’usurpation d’adresse e-mail

Le spoofing d’e-mail, aussi appelé usurpation d’adresse e-mail ou encore usurpation d’e-mail se produit lorsque les attaquants falsifient (« usurpent ») l’expéditeur d’un e-mail pour le faire paraître comme s’il provenait d’un autre expéditeur.

Par exemple, ils peuvent modifier le champ De d’un message pour le faire apparaître comme provenant d’une personne ou d’une organisation de confiance. L’usurpation d’adresse e-mail est un outil que les attaquants utilisent pour lancer des attaques de phishing (hameçonnage), distribuer des spams (messages indésirables) et des logiciels malveillants(nouvelle fenêtre) ou commettre d’autres types de cybercrimes.

Différence entre usurpation d’adresse e-mail et hameçonnage

L’usurpation d’adresse e-mail (spoofing) est parfois confondue avec l’hameçonnage (phishing), mais ce ne sont pas la même chose. Le spoofing signifie forger des champs dans un e-mail pour le faire paraître comme s’il venait de quelqu’un d’autre.

Le phishing signifie envoyer des e-mails ou d’autres messages qui tentent de vous tromper en cliquant sur un lien malveillant ou en téléchargeant un logiciel malveillant, menant souvent au vol d’identité, à la fraude à la carte bancaire ou à d’autres cybercrimes.

L’usurpation est une méthode que les attaquants utilisent dans les e-mails de phishing pour vous donner un faux sentiment de sécurité. Si vous connaissez l’expéditeur, vous êtes plus susceptible de cliquer sur un lien malveillant, de télécharger une pièce jointe ou de répondre à un e-mail de phishing.

Exemples d’usurpation d’adresse e-mail

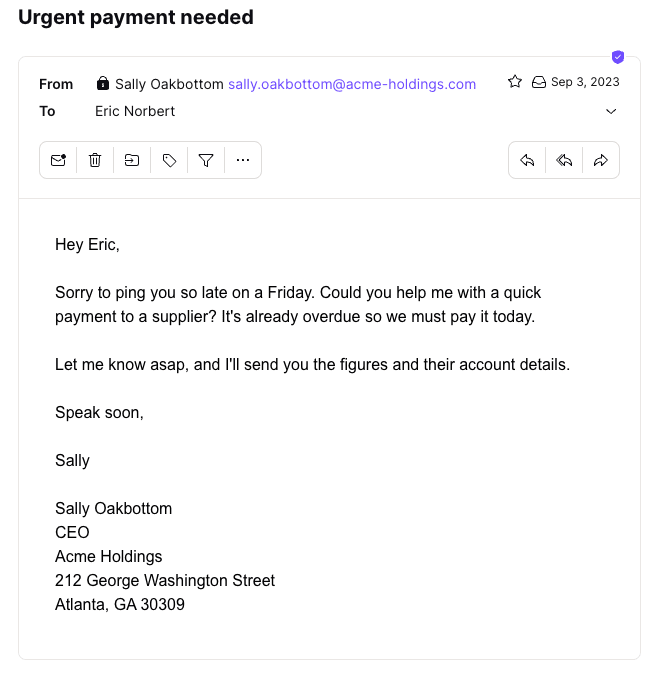

Voici un exemple d’e-mail avec un nom d’affichage usurpé dans le champ De (ci-dessous « From »):

Alors que le nom d’affichage indique [email protected], le domaine dans l’adresse e-mail suivante est @paypat4835761.com, qui n’est pas le @paypal.com officiel, l’un des nombreux signes de phishing dans cet e-mail.

L’usurpation d’adresse e-mail hautement personnalisée peut être utilisée dans les e-mails de phishing pour imiter quelqu’un que vous connaissez personnellement. Par exemple, vous pourriez recevoir un e-mail usurpé « de la part de votre PDG » visant à vous tromper en prenant une action, une attaque connue sous le nom de phishing ou hameçonnage ciblé.

Dans l’exemple ci-dessus, à la fois le nom d’affichage et l’adresse sont falsifiés et le message semble réel. Mais votre patronne Sally ferait-elle une chose pareille ? Est-ce sa façon habituelle de dire bonjour, d’écrire et de signer ?

En cas de doute, appelez-la ou envoyez-lui un message pour vérifier, sinon vous pourriez finir par envoyer de l’argent à des escrocs. L’hameçonnage ciblé est l’une des principales méthodes utilisées par les cybercriminels pour compromettre les e-mails professionnels (BEC)(nouvelle fenêtre).

Comment fonctionne l’usurpation d’adresse e-mail ?

Lorsque vous envoyez un e-mail, le SMTP (Simple Mail Transfer Protocol) est utilisé pour transférer votre message sur internet. Il voyage en une série de « sauts » entre les serveurs SMTP avant d’être livré à votre destinataire.

Cependant, le SMTP n’intègre pas d’authentification par défaut, il est donc relativement facile pour un attaquant d’utiliser un serveur SMTP pour usurper les champs dans les en-têtes d’e-mail. Les en-têtes d’e-mail sont la partie cachée des e-mails contenant des informations vitales pour identifier et authentifier les messages (apprenez comment lire les en-têtes d’e-mail).

Voici quelques champs souvent usurpés par les attaquants :

- De : il s’agit de l’adresse de l’expéditeur de l’e-mail, le champ le plus fréquemment usurpé. En falsifiant ce champ, un attaquant peut faire croire que le message provient d’une source de confiance.

- Répondre à : il s’agit d’une adresse optionnelle pour les destinataires souhaitant répondre. Un attaquant peut rediriger votre réponse vers une source frauduleuse en usurpant ce champ.

- Return-Path (chemin de retour) : l’endroit où un e-mail qui ne peut être livré doit être retourné, comme une adresse de retour dans le courrier ordinaire.

- Received (reçu) : pour chaque « saut » lors du parcours d’un message, l’adresse IP de chaque serveur SMTP est incluse dans un champ Received. Les attaquants avancés peuvent usurper l’adresse IP pour faire croire qu’un message provient d’un lieu spécifique, bien que ce ne soit pas toujours facile. Par exemple, avec Proton Mail, notre serveur de messagerie ajoute le dernier en-tête Received, donc il est peu probable que l’adresse IP ici soit usurpée.

Comme les e-mails usurpés semblent légitimes, vous pourriez être trompé en révélant des informations sensibles, en cliquant sur des liens malveillants ou en prenant d’autres actions nuisibles.

Par exemple, vous pourriez recevoir un message d’une entreprise vous demandant de « confirmer » certaines informations personnelles. Cependant, si vous appuyez sur Répondre et que le champ Répondre à est usurpé, vous pourriez envoyer des détails sensibles directement aux fraudeurs.

Comment identifier l’usurpation d’adresse e-mail ?

Vous pouvez reconnaître un message usurpé en vérifiant son contenu et ses en-têtes. Voici quatre façons de détecter un e-mail usurpé.

1. Vérifiez le nom affiché et l’expéditeur

Le nom affiché correspond-il à l’adresse e-mail en haut ? Dans l’exemple ci-dessous, le nom affiché indique « UPS », mais le domaine de l’adresse suivante (@bmwsetkani.cz) n’a clairement rien à voir avec la société de livraison, un signe certain que le message est faux.

2. Vérifiez le contenu

Outre le nom affiché et l’adresse e-mail dans le champ De, vérifiez le reste du message. Les coordonnées (adresse e-mail, numéro de téléphone et adresse postale) correspondent-elles à ce que vous pouvez trouver en ligne pour cette entreprise ou cet expéditeur ?

Le message présente-t-il d’autres signes de phishing (hameçonnage), comme des logos d’entreprise manifestement faux, une salutation générique, des erreurs de grammaire ou d’orthographe, des demandes urgentes, des menaces ou des offres de prix ? Si vous utilisez un ordinateur, vous pouvez passer votre souris sur des liens (sans cliquer) pour vérifier que les URL semblent authentiques.

3. Inspectez les principaux champs d’en-tête

Si le nom affiché et le champ De correspondent et semblent authentiques et que vous avez encore des doutes, vérifiez l’en-tête de l’e-mail.

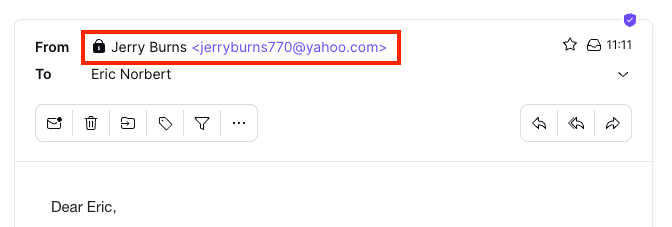

D’abord, les adresses dans les champs De, Return-Path et optionnel Répondre à correspondent-elles ? Par exemple, dans le message ci-dessous, le nom affiché est « Jerry Burns » et l’adresse e-mail est « [email protected] », ce qui correspond à l’adresse dans le Return-Path.

Notez que les e-mails transactionnels automatisés utilisent souvent une adresse Return-Path qui ne correspond pas exactement à l’adresse De afin de pouvoir attribuer le message non livré à un destinataire spécifique. Dans ces cas, vérifiez que le domaine de base (yahoo.com) correspond.

Deuxièmement, le domaine dans le champ Received semble-t-il légitime ? Chaque serveur SMTP ajoutera un champ Received en haut des en-têtes, donc vérifiez le premier champ Received le plus proche du bas.

Par exemple, le domaine de base dans l’adresse du serveur SMTP ci-dessus est yahoo.com, ce qui correspond au domaine de l’e-mail dans le champ De. Cependant, gardez à l’esprit que les entreprises utilisent souvent des tiers pour envoyer des e-mails, donc vous pourriez voir un serveur d’un service d’envoi d’e-mails en masse comme SendGrid ou Mailchimp ici. En cas de doute, recherchez les adresses des serveurs en ligne pour vérifier leur authenticité.

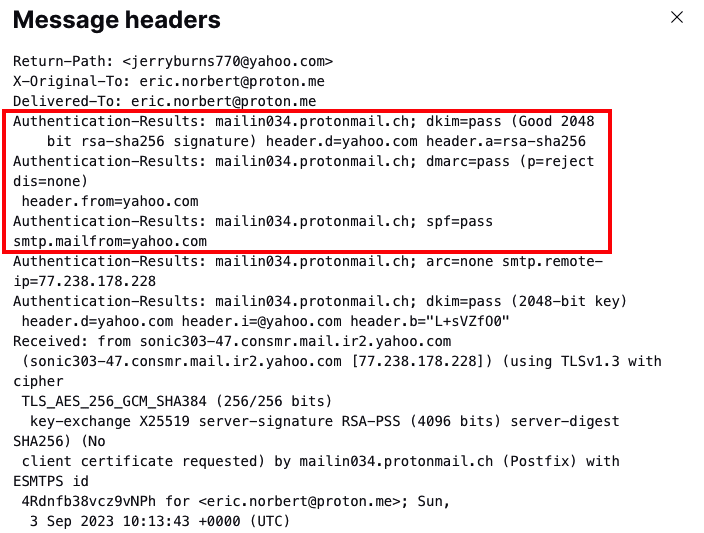

4. Vérifiez les résultats de l’authentification

En inspectant l’en-tête d’e-mail, vérifiez le champ Authentication-Results. Si l’expéditeur utilise SPF, DKIM ou DMARC pour authentifier les e-mails, ces champs devraient indiquer « pass » :

- spf=pass

- dkim=pass

- dmarc=pass

Si l’e-mail a été transféré et comporte une authentification ARC, vous pouvez également vérifier le champ ARC-Authentication-Results pour voir si le message d’origine a passé les protocoles SPF, DKIM et DMARC.

En utilisant les méthodes ci-dessus, vous devriez être en mesure d’identifier si un message a été usurpé.

Comment prévenir l’usurpation d’adresse e-mail ?

Vous pouvez être victime d’usurpation d’e-mail de deux manières :

- Vous pouvez recevoir un e-mail usurpé, par exemple, dans le cadre d’une attaque de phishing.

- Si vous avez une adresse avec votre propre domaine (comme [email protected]), les attaquants peuvent usurper votre domaine pour l’utiliser pour du spam, du phishing ou d’autres fins malveillantes.

Que vous ayez un domaine ou non, voici comment vous protéger contre l’usurpation d’e-mail.

Utilisez un fournisseur de messagerie électronique sécurisé

Optez pour un service de messagerie privé et sécurisé, comme la boite mail sécurisée et chiffrée de bout en bout Proton Mail. Avec Proton Mail, vous bénéficiez d’un filtrage avancé des spams et d’autres fonctionnalités de sécurité pour protéger votre compte des messages indésirables dès le départ.

Mettez en place l’authentification des e-mails

Si vous possédez votre propre domaine, il est essentiel de mettre en œuvre les principaux protocoles d’e-mail pour protéger votre domaine contre l’usurpation :

- Le protocole SPF vérifie qu’un e-mail a été envoyé depuis une adresse IP autorisée à envoyer des e-mails pour le domaine de l’expéditeur.

- DKIM (DomainKeys Identified Mail) vérifie de manière cryptographique que l’adresse de l’expéditeur et le contenu du message n’ont pas été modifiés durant le transit.

- DMARC (Domain-based Message Authentication, Reporting, and Conformance) garantit que le domaine vérifié par DKIM et SPF correspond au domaine de l’expéditeur dans le champ De, un contrôle essentiel contre l’usurpation d’identité.

Avec Proton Mail, vous pouvez facilement mettre en place ces mesures contre l’usurpation grâce à un assistant simple.

Signalez les e-mails suspects

La plupart des grands services de messagerie électronique, comme Gmail, Proton Mail et Outlook, disposent de filtres anti-spams automatiques qui envoient les messages suspects dans le dossier spam ou courrier indésirable.

Si vous constatez un e-mail usurpé dans votre boite de réception, signalez-le comme spam ou déplacez-le dans le dossier spam. Ainsi, le filtre anti-spam devrait intercepter les futurs messages de cet expéditeur. Si cela ressemble à du phishing (hameçonnage), la plupart des grands fournisseurs de messagerie électronique vous offrent également un moyen de signaler le phishing.

Bloquez et filtrez les spams

Si vous recevez des e-mails indésirables persistants avec une adresse usurpée, vous pouvez toujours bloquer l’adresse pour les supprimer de votre boite de réception et réduire le risque d’y répondre.

Les grands fournisseurs de messagerie électronique, comme Proton Mail, vous permettent également de filtrer les e-mails, afin que vous puissiez envoyer les e-mails usurpés suspectés dans le spam ou un autre dossier pour les examiner plus tard.

Vérifiez les signes d’usurpation

Par-dessus tout, méfiez-vous de tous les e-mails provenant d’expéditeurs inconnus. Vérifiez les moyens d’identifier l’usurpation ci-dessus avant de leur répondre, de cliquer sur des liens ou de télécharger des pièces jointes.

Et comme toujours, suivez les conseils de sécurité habituels pour vous protéger si vous êtes victime d’un e-mail de phishing usurpé :

- Utilisez des mots de passe forts et l’authentification à deux facteurs (A2F).

- Maintenez vos systèmes d’exploitation, applications et logiciels antivirus à jour pour bloquer ou supprimer les logiciels malveillants(nouvelle fenêtre).

Protégez votre domaine contre l’usurpation d’adresse e-mail

En résumé, suivez les conseils ci-dessus pour vous assurer de ne pas être victime d’usurpation d’e-mails. Par-dessus tout, soyez vigilant face aux signes d’usurpation et de phishing. En cas de doute, ne répondez d’aucune manière ! Signalez le message comme spam ou phishing, ou supprimez-le simplement.

Si vous possédez votre propre domaine, l’utilisation de DMARC avec l’authentification SPF et DKIM est le moyen le plus efficace de prévenir les abus de votre domaine.

Configurer DMARC peut être délicat car cela dépend de la mise en œuvre réussie de SPF et/ou DKIM, mais c’est facile avec un abonnement payant Proton Mail. Nous vous guidons pas à pas dans la configuration de votre domaine personnalisé avec DKIM, SPF et DMARC.

Avec Proton Mail, vous bénéficiez également d’une sécurité de compte et anti-abus automatisée et de Proton Sentinel, un programme de haute sécurité avancé pour ceux qui ont besoin d’une protection et d’un soutien maximal pour leur compte.

Alors rejoignez-nous, protégez-vous contre l’usurpation et restez en sécurité !